Web Application Pentest

Finden Sie Ihre Schwachstellen, bevor es andere tun

100% echte Angriffssimulation

Warum Web Application Pentest?

Angriffe simulieren, Sicherheit optimieren

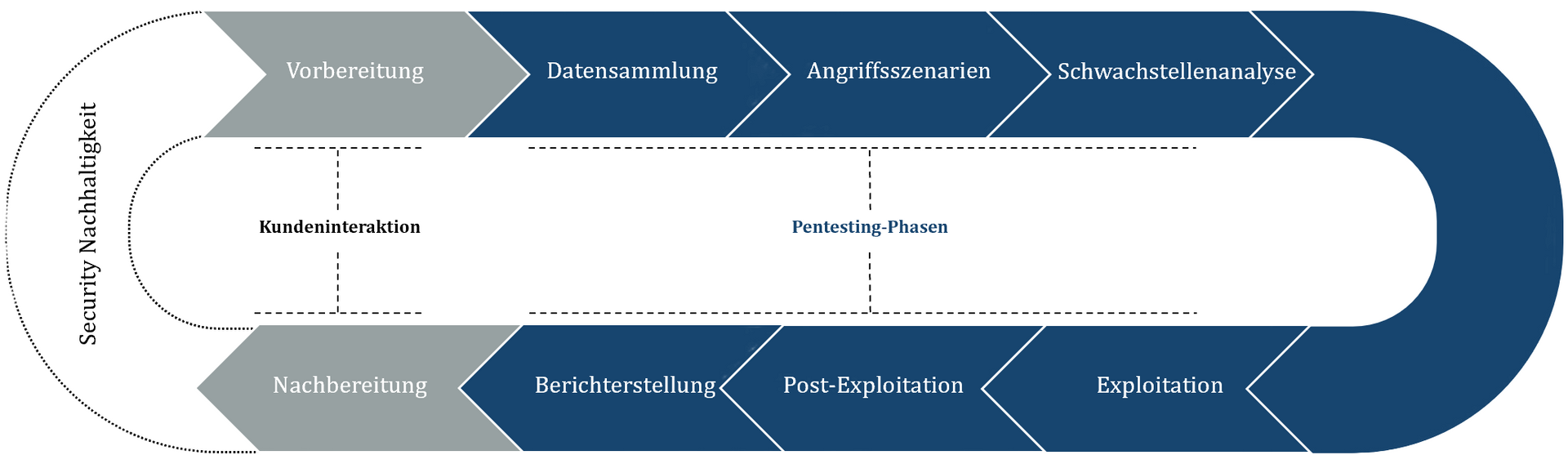

Ablauf Unser Penetrationstest

Kundeninteraktion

- Kickoff-Meeting

- Checkliste ausfüllen: Informationen zu den zu testenden Systemen, bevorzugte Testzeiten, Einschränkungen und andere relevante Details.

- Erstellung der ROE: Anhand der Informationen aus der Checkliste werden die "Rules of Engagement" erstellt, die den Rahmen und die Regeln für den Penetrationstest festlegen.

- Abschlussbesprechung

Was unser Pentest auszeichnet

- Identity Management Testing

- Authorization Testing

- Business logic Testing

- Authentication Testing

- Configuration Testing

- Data Validation Testing

- Session Management Testing

- Cryptography Testing

- API and Web Service Testing

- Data Protection Testing

Bericht

- Organisatorische Informationen

- Schwachstellen Zusammenfassung

- Prüfungsergebnisse im Detail:

- Feststellung der Schwachstelle

- Beweis

- Betroffene Systeme

- Risikobewertung der Schwachstelle

- Ausnutzungsrisiko der Schwachstelle

- Empfehlung zu Behebung der Schwachstelle

- Identifizierung der Infrastruktur

- Identifizierung des Netzwerks

- Offengelegte Zugangsdaten

- Unternehmensinformationen im Darknet

Investieren Sie in die Cybersicherheit Ihres Unternehmens und kontaktieren Sie uns, um das optimale Sicherheitspaket für Ihr Unternehmen zu finden.

info@albcyberguards.com

albcyberguards.com

© 2025

Alle Rechte vorbehalten Alb Cyber Guards